OpenAI در روز جمعه فاش کرد که یک اشکال در کتابخانه منبع باز Redis مسئول افشای اطلاعات شخصی سایر کاربران و عناوین چت در سرویس ChatGPT است.

مشکلی که در 20 مارس 2023 آشکار شد، به کاربران خاصی امکان داد تا توضیحات مختصری از مکالمات سایر کاربران را از نوار کناری تاریخچه چت مشاهده کنند و باعث شد شرکت به طور موقت ربات چت را خاموش کند.

این شرکت گفت: «همچنین این امکان وجود دارد که اولین پیام یک مکالمه تازه ایجاد شده در تاریخچه چت شخص دیگری قابل مشاهده باشد، اگر هر دو کاربر تقریباً همزمان فعال باشند.

همچنین اضافه شد که این اشکال از کتابخانه redis-py منشأ میگیرد و منجر به سناریویی میشود که در آن درخواستهای لغو شده میتواند باعث خرابی اتصالات شود و دادههای غیرمنتظره را از حافظه پنهان پایگاه داده بازگرداند، در این مورد، اطلاعات متعلق به یک کاربر غیر مرتبط.

برای بدتر شدن اوضاع، شرکت تحقیقاتی هوش مصنوعی مستقر در سانفرانسیسکو گفت که به اشتباه یک تغییر سمت سرور را ارائه کرده است که منجر به افزایش درخواستها و در نتیجه افزایش نرخ خطا شده است.

در حالی که از آن زمان به این مشکل رسیدگی شده است، OpenAI خاطرنشان کرد که این مشکل ممکن است پیامدهای بیشتری در جاهای دیگر داشته باشد، به طور بالقوه اطلاعات مربوط به پرداخت 1.2٪ از مشترکان ChatGPT Plus را در 20 مارس بین ساعت 1 تا 10 صبح به وقت محلی آشکار می کند.

این شامل نام و نام خانوادگی کاربر فعال دیگر، آدرس ایمیل، آدرس پرداخت، چهار رقم آخر (فقط) شماره کارت اعتباری و تاریخ انقضای کارت اعتباری بود. تاکید کرد که شماره کامل کارت اعتباری فاش نشده است.

این شرکت گفت که با کاربران آسیب دیده تماس گرفته است تا آنها را از نشت ناخواسته مطلع کنند. همچنین گفت که “بررسیهای اضافی را اضافه کرده تا اطمینان حاصل شود که دادههای بازگردانده شده توسط حافظه پنهان Redis ما با کاربر درخواستکننده مطابقت دارد.”

OpenAI نقص مهم تصاحب حساب را برطرف می کند

در یکی دیگر از مسائل مربوط به حافظه پنهان، این شرکت همچنین به یک آسیبپذیری مهم در تصاحب حساب پرداخت که میتوان از آن برای در دست گرفتن کنترل حساب کاربری دیگر، مشاهده تاریخچه چت و دسترسی به اطلاعات صورتحساب بدون اطلاع آنها استفاده کرد.

خطرات پنهان برنامه های SaaS شخص ثالث را کشف کنید

آیا از خطرات مرتبط با دسترسی برنامه های شخص ثالث به برنامه های SaaS شرکت خود آگاه هستید؟ به وبینار ما بپیوندید تا در مورد انواع مجوزهایی که اعطا می شوند و نحوه به حداقل رساندن ریسک آشنا شوید.

صندلی خود را رزرو کنید

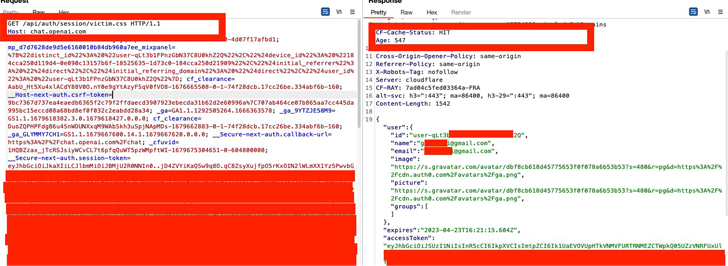

نقص، که بود کشف شده توسط محقق امنیتی گال ناگلی، محافظتهایی را که توسط OpenAI در chat.openai ایجاد شده دور میزند[.]com برای خواندن داده های حساس قربانی.

این کار با ایجاد یک پیوند خاص که یک منبع .CSS را به “chat.openai” اضافه می کند، به دست می آید.[.]نقطه پایانی com/api/auth/session/” و فریب قربانی برای کلیک کردن روی پیوند، باعث می شود پاسخ حاوی یک شی JSON با رشته accessToken در CDN Cloudflare ذخیره شود.

پاسخ ذخیره شده به منبع CSS (که مقدار سرصفحه CF-Cache-Status روی HIT تنظیم شده است) سپس توسط مهاجم برای برداشت اعتبار JSON Web Token (JWT) و تصاحب حساب مورد سوء استفاده قرار می گیرد.

ناگلی گفت که این باگ توسط OpenAI در عرض دو ساعت پس از افشای مسئولانه برطرف شد که نشان دهنده شدت مشکل است.